Bad Rabbit es un ransomware que se camufla como una actualización de Adobe Flash Player, cifra los datos y pide un rescate

Cuando muchos se están recuperando de NotPetya y WannaCry, llega el ransomware Bad Rabbit. El martes pasado, el medio de comunicación ruso Interfax informó sobre este ciberataque que dejó sus servidores inoperativos y que les hizo tener que publicar las noticias en Facebook. Más tarde, la firma de seguridad informática rusa Group-IB compartía una captura de pantalla en la que se veía a Bad Rabbit en acción pidiendo un rescate económico a cambio de la información secuestrada, así como también confirmó que otros importantes medios de comunicación también estaban siendo víctimas de ese ciberataque.

Al parecer, todo empezó en Rusia y Ucrania, aunque este ransomware ya ha llegado a Turquía, Alemania y parte de Japón. Los primeros objetivos fueron el Ministerio de Infraestructura de Ucrania y la red de transporte público de Kiev, así como varios importantes medios de comunicación. «El número de infecciones por Bad Rabbit es mucho menor al causado por WannaCry o NotPetya, pero sus víctimas son objetivos de primer nivel: aeropuertos, instituciones estatales o estaciones de metro ucranianas y medios de comunicación rusos», dice Group-IB. Además, también «se intentó infectar la infraestructura bancaria, pero podemos confirmar que sin éxito».

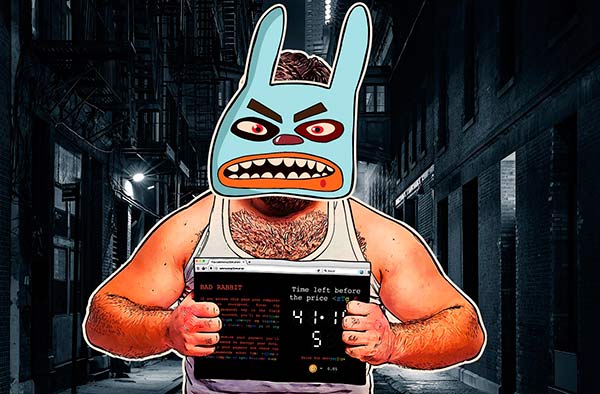

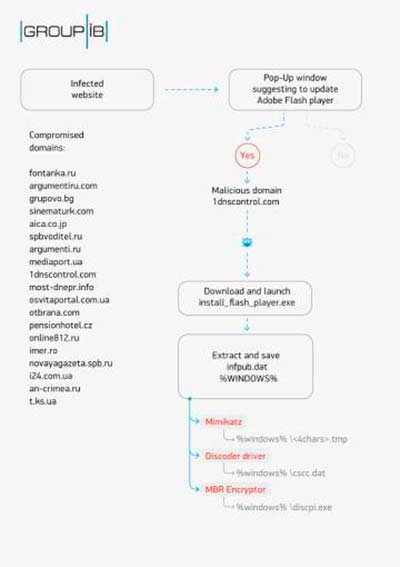

Sin embargo, a diferencia de otros malware, Bad Rabbit necesita que la víctima descargue una versión infectada de Adobe Flash Player. Después de esto, su funcionamiento es similar a casos anteriores, ya que el malware encripta los ficheros de nuestros datos y pide un rescate en Bitcoins de más de 200 euros por ellos, apareciendo también un contador que amenaza con aumentar la cantidad a pagar con el avance del tiempo. Según esto, los expertos indican que Bad Rabbit es un ataque dirigido. Además, a diferencia de NotPetya, que tenía un ánimo claramente destructivo, este nuevo ciberataque sí que permite rescatar los ficheros y a cada víctima se le ofrece una cartera de Bitcoin diferente, por lo que es más difícil de rastrear.

Una vez instalado en el ordenador de la víctima, Bad Rabbit intenta propagarse a través del protocolo de red de Windows (SMB), utilizando una herramienta capaz de modificar los privilegios del ordenador víctima dentro de la red local, y otra para obtener las contraseñas de los otros equipos en texto plano. En este caso, Symantec no ha hallado evidencias que indiquen el uso de vulnerabilidades no parcheadas en Windows para propagarse, tal y como ocurrió con WannaCry, pero sí que ha visto que BadRabbit usa el exploit EternalRomance para propagarse en la red local a través de SMB, al facilitar la ejecución de instrucciones en clientes y servidor, el cual es una de las herramientas almacenadas por la Agencia Nacional de Seguridad estadounidense (NSA) y filtrada por el grupo Shadow Brokers, como el EternalBlue, el fallo de seguridad clave en la propagación masiva de WannaCry.

Afortunadamente, ya han conseguido una «vacuna» que evitará que los equipos sean infectados por Bad Rabbit. Además, según los expertos, una vez que la infección se hizo más generalizada, los ciberdelincuentes eliminaron el código malicioso que habían agregado a los sitios web hackeados.

En cuanto a saber quién o quiénes son los culpables de este ciberataque, expertos como Kaspersky y ESET sospechan que Bad Rabbit esté relacionado con NotPetya o ExPetr, ya que éste deja los mismos trazos y usa la misma forma de propagación, además, «la investigación revela que el código de BadRabbit ha sido compilado a partir de las herramientas fuentes empleadas en NotPetya». Sin embargo, algunos investigadores indican que podría ser otro el grupo el responsable aprovechando el trabajo de los autores de NotPetya, por lo que todavía no está claro. Como dato curioso, el malware hace referencia a los dragones de Daenerys Targaryen y a Grey Worm con los nombres de sus ficheros, por lo que hay quien dice que fue creado por fans de “Juego de Tronos”.